8. Buenas prácticas

El INTECO (instituto nacional de tecnologías de la comunicación) es una sociedad dependiente del Mnisterio de Industria, Energía, Turismo que trabaja en el desarrollo de la ciberseguridad y la confianza digital y la protección de la privacidad de los ciudadanos.

7. Ataques más comunes

Los ataques más comunes que suelen producirse son estos.

- DoS

- Spoofing

- Phishing

- Sniffing

La técnica más habitual para capturar información se llama <Man In The Middle> (<hombre en el medio>).

- Hijacking.

- Inyección de código.

6.4 Protección contra malware

Para prevenir los efector del malware es recomendable seguir las siguientes pautas:

- Evitar abrir cualquier fichero que pueda resultar sospechoso o, antes de hacerlo, analizarlo con el antivirus.

- Mantener el sistema operativo y el resto de aplicaciones, sobre todo el antivirus, actualizados y con los parches de seguridad que correspondan.

- Hacer un análisis del equipo de forma periódica.

6.3 Encriptación

La encriptación es la acción de codificar un dato de forma que no sea accesible a cualquier usuario. De hecho, existe una rama de la informática llamada criptografía que se dedica exclusivamente a esto.

La encriptación puede darse en dos situaciones:

- En el almacenamiento y acceso a la información, en cuyo caso la técnica se basa en aplicar un algoritmo que permita acceder a los datos solo si se conoce la clave de acceso.

- Existen dos tipos de codificación para este fin:

- Reversible: se aplica un algoritmo que convierte los datos legibles en encriptados. Si se aplica el algoritmo inverso, los datos encriptados se convierten en legibles.

- Irreversible: se aplica un algoritmo que convierte un dato legible en encriptado. No existe algoritmo inverso. Es la codificación típica de las contraseñas. Al no existir algoritmo inverso, una vez que se encripta, no se puede devolver el estado original.

- Tráfico de información entre dos puntos, en cuyo caso la técnica se basa en cifrar el mensaje durante el tiempo que viaje el mensaje y que solo el destinatario lo descifre.

- Los sistemas de cifrado más comunes para este fin son:

- Cifrado simétrico: se utiliza una clave para cifra y descifrar. El único aspecto que hay que tener en cuenta es qué clave utilizar.

- Cifrado asimétrico o de clave pública: se utilizan dos claves, una pública, que facilita el destinario y que el determinante usa para descifrar el mensaje.

6.2 Permisos y políticas de usuario

Los administradores del sistema deben diseñar una estructura que permita a todos los usuarios realizar su trabajo y acceder solo a aquellos recursos e información para los que están autorizados.

6.1- Autenticacón por contraseña

La contraseña es el mecanismo más común de identificación. Se puede usar o no de forma conjunta con otros mecanismos , ya sean de seguridad física o lógica.

Cada sistema diseña su propia de contraseñas, que se basa en estos aspectos:

Cada sistema diseña su propia de contraseñas, que se basa en estos aspectos:

- Vigencia: se puede forzar a cambiar la contraseña cada cierto tiempo.

- Complejidad: este es un punto muy importante de la seguridad. Cuanto más compleja sea la contraseña, más difícil es que se averigüe.

- Confidencialidad: la contraseña es única, secreta e intransferible.

6. Mecanismos de seguridad lógica

Los mecanismos de seguridad lógica están ligados a la protección del software y los datos del sistema.

Como sucedía con los mecanismos de seguridad física, la magnitud del sistema, los recursos disponibles y el nivel de riesgo hará que se tomen más o menos medidas en este sentido.

La ventaja de los mecanismos de seguridad lógica es que son, por lo general, menos costosos de implementar. Sin embargo necesita un mantenimiento más minucioso y a corto plazo.

Los mecanismos de seguridad lógica más comunes en un sistema son los que veremos a continuación.

Como sucedía con los mecanismos de seguridad física, la magnitud del sistema, los recursos disponibles y el nivel de riesgo hará que se tomen más o menos medidas en este sentido.

La ventaja de los mecanismos de seguridad lógica es que son, por lo general, menos costosos de implementar. Sin embargo necesita un mantenimiento más minucioso y a corto plazo.

Los mecanismos de seguridad lógica más comunes en un sistema son los que veremos a continuación.

5.6- Protección contra desastres naturales

En función de dónde está ubicado del sistema que hay que proteger, se deben tomar unas medidas de seguridad física adicionales. Así, por ejemplo, en zonas propensas a terremotos, se equipa al CPD con un suelo especial que amortigua las vibraciones y hasta puede aplicarse a la estructura del edificio.

5.5- Sistema de climatización

Vigila que los equipos del sistema funcionen a una temperatura óptima y ajusta los factores ambientales de temperatura y humedad para conseguir el máximo rendimiento.

El CPD (Centro de Procesamiento de Datos) es un habitáculo con bastante equipamiento en continuo funcionamiento que tiende a calentarse.

Los sistemas de climatización pueden ser simples (como un aparato de aire acondicionado convencional) o complejos, llegando incluso a afectar a la estructura del edificio (por ejemplo, pueden necesitar paredes con cámara de aire especial para controlar mejor la temperatura interior del edificio).

Los sistemas de climatización pueden ser simples (como un aparato de aire acondicionado convencional) o complejos, llegando incluso a afectar a la estructura del edificio (por ejemplo, pueden necesitar paredes con cámara de aire especial para controlar mejor la temperatura interior del edificio).

El CPD (Centro de Procesamiento de Datos) es un habitáculo con bastante equipamiento en continuo funcionamiento que tiende a calentarse.

Los sistemas de climatización pueden ser simples (como un aparato de aire acondicionado convencional) o complejos, llegando incluso a afectar a la estructura del edificio (por ejemplo, pueden necesitar paredes con cámara de aire especial para controlar mejor la temperatura interior del edificio).

Los sistemas de climatización pueden ser simples (como un aparato de aire acondicionado convencional) o complejos, llegando incluso a afectar a la estructura del edificio (por ejemplo, pueden necesitar paredes con cámara de aire especial para controlar mejor la temperatura interior del edificio).

5.4- Sistema de control de accesos

Están orientados a restringir el acceso a zonas o elementos del sistema que, por motivos de seguridad, no deben ser manipulados por cualquier usuario.

Son muchos los tipos de sistemas para controlar el acceso:

Son muchos los tipos de sistemas para controlar el acceso:

- Tarjetas: con chip PKI, de banda magnética o de proximidad. Pueden ir o no acompañadas de una contraseña.

- Sistemas biométricos: identifican una cualidad del cuerpo humano y la almacenan como dato identificativo de la persona a laque se dará acceso. Estos sistemas están en auge y los hay de múltiples tecnologías:

- Firma o marca manuscrita, usado típicamente para verificar la identidad en compras con tarjeta de crédito.

- Huella digital

- Verificación de la voz, a través de una frase o palabra clave.

- Verificación de patrones oculares, mediante el escaneo del iris y la retina.

5.3- Sistema de protección eléctrica

Por un lado, la instalación eléctrica se prepara para evitar cortes y sobrecargas en el suministro, sobre todo en los equipos que almacenan datos. Esto se hace proporcionando líneas secundarias de suministro eléctrico, que entran en funcionamiento en el caso de que la principal falle o se produzca alguna anomalía.

5.2- Control inteligente

Mediante la domotización del sistema es posible supervisar factores ambientales, controlar puertas y ventanas, cámaras, etc.

Este mecanismo integra, por regla general, la supervisión de muchos otros mecanismos de seguridad física. De hecho, el centro de control tiende a depender del personal de seguridad del edificio.

Este mecanismo integra, por regla general, la supervisión de muchos otros mecanismos de seguridad física. De hecho, el centro de control tiende a depender del personal de seguridad del edificio.

5.1- Sistema antiincendios

Pueden ser más o menos sofisticados y estar montados para diferentes tipos de fuego. El más simple es un extintor, pero pueden ser sistemas complejos que descarguen agua nebulizada o polvo sobre la zona afectada.

5. Mecanismos de seguridad física

Los mecanismos de seguridad física se relacionan con la protección del hardware del sistema.

En función del sistema que se trate, los mecanismos que se emplean son más o menos sofisticados. Así, en entornos sencillos las medidas de seguridad son simples y fáciles de aplicar.

Los mecanismos de seguridad física que suelen utilizarse en un CPD son los que veremos a continuación

En función del sistema que se trate, los mecanismos que se emplean son más o menos sofisticados. Así, en entornos sencillos las medidas de seguridad son simples y fáciles de aplicar.

Los mecanismos de seguridad física que suelen utilizarse en un CPD son los que veremos a continuación

4. Análisis y control del riesgo

Para proteger un sistema será necesario conocer qué riesgo existe en cada uno de sus elementos.

El riesgo se calcula a partir de dos variables cualitativas:

- La probabilidad de amenaza.

- La magnitud de daño de dicha amenaza sobre el elemento en cuestión.

Estas medidas podemos clasificarlas como sigue:

- MEDIDAS FÍSICAS Y TÉCNICAS.

- Seguridad física, para proteger los elementos físicos del sistema.

- Seguridad lógica, para proteger los accesos a la información del sistema.

- MEDIDAS PERSONALES.

- Formación de los usuarios del sistema.Sensibilización sobre la seguridad de sistema y la importancia de mantener su integridad.

- Sensibilización sobre la seguridad de sistema y la importancia de mantener su integridad.

- MEDIDAS ORGANIZATIVAS.

- Protocolos de actuación para el acceso al sistema y en caso de desastre.

- Auditoría y seguimiento de los elementos del sistema y los accesos al mismo.

3. Niveles de seguridad

Los elementos de un sistema se someten a una evaluación para conocer el nivel de seguridad de su conjunto.

Los niveles de seguridad según estos estándares son los siguientes:

Es el nivel de seguridad más alto. El sistema se controla y verifica desde su creación para asegurar que todos los procesos ejecutados en él son seguros. Tanto hardware como software incluyen medidas de seguridad para evitar que el sistema pueda comprometerse cuando se efectúen variaciones sobre el mismo (cambios, mantenimiento, etc.)

Los niveles de seguridad según estos estándares son los siguientes:

NIVEL D:

Es el nivel de seguridad más bajo. Corresponde a un sistema informático que no dispone de protección para el hardware, ni de sistema de autenticación para acceso a sus recursos.NIVEL C1

El hardware tiene cierta protección pero sigue siendo accesible. Existe un sistema de autenticación de los usuarios y una única cuenta de administrador con todos los privilegios sobre el sistema.NIVEL C2

Dispone de más mecanismos para controlar el acceso al sistema y el uso de recursos.NIVEL B1

Soporta la seguridad multinivel, mediantes la cual se asocian elementos del sistema con permisos y usuarios, estableciendo controles para que el usuario no sobrepase los permisos sobre cada elemento al que tiene acceso.NIVEL B2

Establece los mecanismos para comunicar elementos del sistema con diferente nivel de seguridad sin comprometer el conjunto.NIVEL B3

Introduce mecanismos de protección de hardware para evitar accesos no autorizados y modificaciones de elementos del sistema.NIVEL A

Es el nivel de seguridad más alto. El sistema se controla y verifica desde su creación para asegurar que todos los procesos ejecutados en él son seguros. Tanto hardware como software incluyen medidas de seguridad para evitar que el sistema pueda comprometerse cuando se efectúen variaciones sobre el mismo (cambios, mantenimiento, etc.)

2.2- Amenazas lógicas

Afectan a la gran parte lógica del sistema(software) y tienen que ver con su funcionamiento anómalo del software instalado (ya sea el software de base o las aplicaciones) intencionado o no.

Este tipo de amenazas son mas difíciles de prever y en la gran mayoría de ocasiones no pueden eliminarse hasta que no se conoce su existencia en el sistema.

El origen de spyware suele estar en programas gratuitos, portables o en descargas directas de sitios web no oficiales.

El origen de un virus está, mayoritariamente, en archivos ejecutable o que pueden abrirse directamente (por ejemplo, imágenes, vídeos, archivos, etc...)

El origen del gusano está como en los virus, en archivos ejecutables o que pueden abrirse directamente.

Por si solo, un rootkits no produce ningún efecto nocivo en el sistema, gusanos o troyanos para evitar que estos sea detectados.

Este tipo de amenazas son mas difíciles de prever y en la gran mayoría de ocasiones no pueden eliminarse hasta que no se conoce su existencia en el sistema.

Software

Se trate de una aplicación espía que se instala en el equipo con la intención de recopilar información de este y transmitirla al exterior, todo ello sin consentimiento ni conocimiento del usuarioEl origen de spyware suele estar en programas gratuitos, portables o en descargas directas de sitios web no oficiales.

Virus

Es el malware más conocido. El objetivo de un virus es muy variado pero, de forma general, busca alternar el funcionamiento del sistema sin el consentimiento del usuario.El origen de un virus está, mayoritariamente, en archivos ejecutable o que pueden abrirse directamente (por ejemplo, imágenes, vídeos, archivos, etc...)

Gusanos

Un gusano es un tipo de malware cuyo principal objetivo es colapsar los equipos y redes de comunicación para impedir el correcto funcionamiento del sistema.El origen del gusano está como en los virus, en archivos ejecutables o que pueden abrirse directamente.

Troyanos

Es un tipo de malware que introduce e instala, sin consentimiento del usuario, una aplicación en el equipo con el objeto de permitir su control remoto desde otro equipo.

Rootkits

Son programas creados para ocultar evidencias de infección en el sistema, como pueden ser procesos, archivos o entradas en el registro del sistema.Por si solo, un rootkits no produce ningún efecto nocivo en el sistema, gusanos o troyanos para evitar que estos sea detectados.

Exploits

Se denomina a la técnica o aplicación que aprovecha un fallo de seguridad en un sistema para infectar el equipo, tomar el control, sustraer información, etc.2.1- Amenazas físicas

Afectan a la parte física del sistema, es decir, al hardware.

Puede estar originadas directamente por el hombre, ya sea de forma voluntaria o involuntaria, aunque también pueden producirse por una acción incontrolada de la naturaleza.

Las amenazas físicas son, en cierto modo, muy fáciles de predecir y, por este motivo, las medida de prevención y de protección contra ellas son más eficaces y contundentes.

Puede estar originadas directamente por el hombre, ya sea de forma voluntaria o involuntaria, aunque también pueden producirse por una acción incontrolada de la naturaleza.

Las amenazas físicas son, en cierto modo, muy fáciles de predecir y, por este motivo, las medida de prevención y de protección contra ellas son más eficaces y contundentes.

2. Tipos de amenazas

Se considera como amenaza una situación que podría producirse aprovechando una vulnerabilidad del sistema, para modificar su comportamiento y obtener privilegios que e otra forma no podrían conseguirse.

La seguridad informática se encarga de que un sistema sea lo más seguro posible y, además, de que las vulnerabilidad que pueda tener se solucionen de forma rápida y efectiva. Es decir, protege y previene de amenazas en el sistema.

La seguridad informática se encarga de que un sistema sea lo más seguro posible y, además, de que las vulnerabilidad que pueda tener se solucionen de forma rápida y efectiva. Es decir, protege y previene de amenazas en el sistema.

1.2- Elementos sensibles de un sistema informático

Cualquier elemento susceptible de ser alterado, de forma que el cambio afecte negativamente el funcionamiento del sistema, se considera una parte sensible del sistema.

Para cada uno de sus elementos, en la parte que les corresponda, los siguientes requisitos:

Integridad: mantiene su estructura y el ciclo de su funcionamiento.

Fiabilidad: genera la respuesta que se espera de él.

Confidencialidad: el flujo de información es controlado y no se deriva a localizaciones indeterminadas.

Disponibilidad: el elemento está disponible cuando se necesita y durante el tiempo previsto.

Teniendo en cuenta todo lo anterior, podemos deducir que prácticamente todos los elementos del sistema informático pueden considerarse elementos sensibles.

Para cada uno de sus elementos, en la parte que les corresponda, los siguientes requisitos:

Integridad: mantiene su estructura y el ciclo de su funcionamiento.

Fiabilidad: genera la respuesta que se espera de él.

Confidencialidad: el flujo de información es controlado y no se deriva a localizaciones indeterminadas.

Disponibilidad: el elemento está disponible cuando se necesita y durante el tiempo previsto.

Teniendo en cuenta todo lo anterior, podemos deducir que prácticamente todos los elementos del sistema informático pueden considerarse elementos sensibles.

Tema 9. 1.1 ¿Qué es un sistema informático?

Un sistema informático (SI) es un conjunto de partes que funcionan relacionándose entre sí para conseguir un objetivo preciso.

Las partes de un sistema informático son:

Hardware: formado por los dispositivos electrónicos y mecánicos que realizan los cálculos y manejan la información.

Software: se trata de las aplicaciones y los datos que explotan los recursos hardware.

Personal: está compuesto tanto por los usuarios que interactúan con los equipos, como por aquellos que desarrollan el software para que esa interacción sea posible.

Documentación: es el conjunto de manuales, formularios o cualquier soporte que dé instrucciones sobre el uso del sistema informático.

9.4. Aplicaciones de P2P

La aplicación más conocida de P2P es el intercambio de archivos. Hay otras muchas más aplicaciones de las redes P2P, entre las que destacamos las siguientes:

Ono, ahora propiedad de Vodafone, lanzó una idea similiar que consistía en utilizar los routers inalámbricos de sus usuarios para proporcionar acceso a Internet vía WiFI a todos los usuarios que estén dentro de la zona donde hayan establecido esta red.

Bitcoin.

Se trata de una moneda digital para permitir el manejo y transacción de dinero entre usuarios. Se realizan directamente, sin necesidad de intermediarios.Open Garden.

Comunidad para compartir el ancho de banda y el acceso a internet mediantes dispositivos inalámbricos.Ono, ahora propiedad de Vodafone, lanzó una idea similiar que consistía en utilizar los routers inalámbricos de sus usuarios para proporcionar acceso a Internet vía WiFI a todos los usuarios que estén dentro de la zona donde hayan establecido esta red.

9.3. Redes BitTorrent

Una red BitTorrent está compuesta por:

- Peers: usuarios que están activos en la red.

- Leechers: usuarios que están descargando un contenido pero aún no lo han completado o han decidido no compartirlo.

- Seeders: usuarios que están descargando un contenido pero aún no lo han completado o han decidido no compartirlo.

- Trackers: servidores que contienen la información para que unos usuarios se conecten con otros, en función de lo que demanden en la red.

Funcionamiento de una red BitTorrent

El usuario (peer) debe descargar un archivo (torrent) que contiene toda la información sobre el contenido que queremos descargar: la dirección del tracker, el número de seeders, etc.El archivo torrent se ejecuta con una aplicación cliente de las que mencionamos en el apartado anterior. Al hacerlo, se establece una conexión con el tracker, quien informa de la lista de peers y seeders para ese archivo, junto con las partes del mismo que ponen a disposición de la red.

9.2. Tipos de redes P2P

Atendiendo al grado de centralización de los equipos en la red P2P, esta puede ser de los siguientes tipos:

Red P2P centralizada.

Todas las operaciones se hacen a través de un nodo central, (servidor), que sirve como enlace entre dos nodos y que tanto almacena como distribuye los contenidos que se comparten.Red P2P descentralizada.

Es el modelo más común de red P2P. Distribuyen la carga de la red entre sus equipos, por lo que no hay ningún nodo imprescindible.Red P2P híbrida.

Es un modelo intermedio ente los dos anteriores. Existe un servidor central que actúa como nodo pero que no almacena ni distribuye contenidos, solo gestiona los recursos de red y la comunicación.9.1. Características de una red P2P.

Las principales características de una red P2P son:

- Es escalable, lo que significa que tiene la capacidad de crecer <Indefinidamente> sin perder sus propiedades. En general, cuanto más grande sea una red P2P, mejor funcionará.

- Es robusta, pues si fallase la conexión de un equipo a otro, este podría conectarse a cualquier otro equipo de la red.

- Es anónima, ya que los equipos solo están identificados mediante su IP y no es necesario disponer de datos adicionales, como cuentas de usuario, para poder conectarse a la red y compartir datos.

9. Servicios P2P

Un servicio P2P es aquel que se da en redes P2P. Internet es un soporte extraordinario para redes P2P, ya que este tipo de redes no es más que la conexión de equipos entre iguales, sin necesidad de equipos intermedios (habitualmente servidores).

8.4. Servicios en la nube

El servicio en la nube más conocido es el de almacenamiento. No obstante, son muchas las empresas que ofertan servicios a diferentes niveles (laaS, Paas, SaaS). Aquí tenemos solo los más populares.

Como SaaS, Microsoft ofrece la solución Office 365, que agrupa todos los productos que incluyen características habilitadas a través de internet (mensajería, almacenamiento, etc.)

Google también ofrece una solución similar a Ofiice 365. El espacio de almacenamiento, que ofrece 5 GB con posibilidad de contratar 25 GB, se llama Google Drive e incorpora visores para los formatos más populares y la capacidad de edición en línea, aunque con limitaciones. Como servicio de comunicación ofrece Hangout.

Servicios en la nube de Microsoft.

La base de la nube de Microsoft es Azure. Podría describirse como un sistema operativo en la nube. A partir de él pueden desarrollarse otros servicios como plataformas, gestores de bases de datos, etc.Como SaaS, Microsoft ofrece la solución Office 365, que agrupa todos los productos que incluyen características habilitadas a través de internet (mensajería, almacenamiento, etc.)

Servicios en la nube de Google.

La base de la nube se llama Google Compute Engine y, al igual que Azure, permite desarrollar sobre ella otros servicios.Google también ofrece una solución similar a Ofiice 365. El espacio de almacenamiento, que ofrece 5 GB con posibilidad de contratar 25 GB, se llama Google Drive e incorpora visores para los formatos más populares y la capacidad de edición en línea, aunque con limitaciones. Como servicio de comunicación ofrece Hangout.

Otros servicios en la nube.

De entre los servicios de almacenamiento en la nube, además de los ya mencionados, destacamos los siguientes:- Dropbox: servicio multiplataforma de la compañía Dropbox. Ofrece 2 GB gratuitos con la posibilidad de aumentar hasta 18 GB (por cada amigo que se una regalan 500MG)

- iCloud: servicio de Apple para sus dispositivos con 5 GB de almacenamiento gratuito. Integra otros servicios además de almacenamiento como iTUnes.

8.3. Ventajas de la nube

Los factores que han favorecido el uso de los servicios en la nube son múltiples y de diversa naturaleza. Entre ellos, destacamos:

- Versatilidad: puede ofrecer una solución ajustada a la necesidad del usuario.

- Escalabilidad: sus recursos son gestionables, de manera que puede responder a diferentes demandas sin que el rendimiento se vea afectado.

- Bajo coste: lo habitual es que se facture solo por los servicios que se ofrecen.

- Disponibilidad: se puede acceder y colaborar desde prácticamente cualquier lugar y con una amplia compatibilidad de dispositivos.

8.2. Tipos de nube

Por otro lado, en función de la gestión de la nube y de su disponibilidad, podemos clasificar las nubes del siguiente modo:

- Nube pública: la gestión de la nube suele ser externa y el acceso a esta se ofrece, normalmente, de forma remota, a través de internet.

- Nube privada: la gestión de la nube la asume el propietario, quien controla tanto los servicios que ofrece como a los usuarios que los utilizan.

- Nube híbrida: se controla solo una parte de la nube. Estas nubes ofrecen el servicio <On demand> (se asignan recursos en función de la demanda) a los usuarios.

8.1. Estructura de la nube

Una nube se estructura en varios niveles o capas, tal y como puede observarse en la imagen. En función de quién gestione cada capa, obtendremos un modelo de nube diferente.

8. Computación en la nube

El término <computación en la nube> (Cloud Computing) se utiliza muy a menudo hoy en día, pero...

¿Qué es exactamente la nube? La nube es un servicio mediante el cual los usuarios pueden hacer uso de herramientas sin necesidad de tenerlas instaladas en el equipo desde el cual trabajan.

¿Qué es exactamente la nube? La nube es un servicio mediante el cual los usuarios pueden hacer uso de herramientas sin necesidad de tenerlas instaladas en el equipo desde el cual trabajan.

7.3. Crear y mantener un mashup.

Es posible diseñar mashup con editores como Yahoo Pipes, Microsoft Silverlight o Google App Engine. Mashup exige un nivel de conocimientos un poco superior, sobre todo en el ámbito de la programación, ya que la configuración del mashup es una de las partes más importantes de su desarrollo.

7.2. TIpos de mashup.

Existen varios tipos de mashup. Los más comunes son:

- Mashup de consumidores: es el tipo más utilizado y está orientado al público en general.

- Mashup de empresas: orientados al ámbito empresarial.

- Mashup de datos: combina, en el mismo mashup, datos de varias fuentes, sin que haya datos propios.

7.1. Partes de un mashup

Se puede decir que un machup está constituido por dos partes:

- Fuente de datos: habitualmente constituida por el API, que canaliza y procesa los datos en la nueva aplicación, y que además se pueden combinar con otras fuentes como RSS, sus propias bases de datos, etc.

- Interfaz: es la aplicación web que ve el usuario y que maneja los datos y servicios proporcionados por el API.

Un elemento incrustado en la Web (por ejemplo, un vídeo) no es un mashup, ya que no emplea ningún API para su acceso.

7. Mashup

Un mashup es una aplicación web híbrida que integra herramientas o datos de una o más fuentes de la Red en un nuevo servicio. Los contenidos de los mashup se obtienen de sus fuentes a través de un API (Application Programming Interface, interfaz de programación de aplicaciones), que es una colección de funciones o servicios sobre los que se puede interactuar desde otra aplicación diferente de aquella para la que se diseñaron.

Definición:

Mashup: Término que proviene del campo de la música y que hace referencia a la fusión de varios estilos, por ejemplo, ópera y chillout.

Definición:

Mashup: Término que proviene del campo de la música y que hace referencia a la fusión de varios estilos, por ejemplo, ópera y chillout.

6.4.3. Conexión de Facebook con Twitter.

Facebook y Twitter son conscientes de que la gran mayoría de las empresas que deciden darse a conocer en las redes sociales lo hacen en ambas opciones.

Sin embargo, hay que tener en cuenta las características de cada red social a la hora de hacer publicaciones:

Sin embargo, hay que tener en cuenta las características de cada red social a la hora de hacer publicaciones:

- Twitter solo permite publicaciones de 140 caracteres (118 si van acompañadas de un enlace); Facebook no tiene esta limitación por lo que una publicación que supere el número de caracteres no se verá por completo y finalizará con un enlace a la noticia de Facebook.

- Todas las imágenes que se publiquen en Twitter van como un enlace, con independencia de si vienen de Facebook o no, y en Facebook se muestran como enlace, no como imagen.

- Los nombres de usuario y etiquetas, que en Twitter enlazan con el usuario y las conversaciones de esa etiqueta, respectivamente, en Facebok no son interpretados como enlaces.

6.4.2. Twitter para empresas

La única herramienta que lo diferencia del perfil personal es la posibilidad de contratar campañas de publicidad.

Aparte de esto, no hay más elementos que las estrategias de marketing, que pueden servir tanto para vender productos por parte de una empresa como para ganar popularidad. En este sentido, Twitter es una red social más igualitaria.

Aparte de esto, no hay más elementos que las estrategias de marketing, que pueden servir tanto para vender productos por parte de una empresa como para ganar popularidad. En este sentido, Twitter es una red social más igualitaria.

6.4. Facebook para empresas

Un error muy común es crear un perfil profesional en Facebook , algo que, además de incumplir la norma de Facebook, reduce considerablemente el potencial de la empresa en la red social.

La página profesional en Facebook proporciona las siguientes herramientas y ventajas:

La página profesional en Facebook proporciona las siguientes herramientas y ventajas:

- Acceso a las estadísticas para analizar los resultados de las campañas y las tendencias de los seguidores.

- Posibilidad de tener número ilimitados de seguidores.

- Administración de la página por parte de varias personas. De hecho, es posible asignar funciones secundarias a usuarios para, por ejemplo, generar contenidos, moderar comentarios, crear anuncios, etc.

- Creación de una dirección con el nombre de la marca o empresa que se vaya a gestionar, siempre que no esté en uso.

- Una persona puede convertirse en seguidor de la página sin necesidad de esperar a que el administrador le autorice.

- Disponibilidad de aplicaciones y pestañas personalizadas según las necesidades. Por ejemplo, para colocar una tienda on-line, para hacer un concurso, etc.

6.4. Redes sociales para empresas

Las redes sociales son en la actualidad el principal foco de atención de los usuarios de internet.

Las cuentas empresariales y de muchos personajes públicos, en redes sociales suelen ser responsabilidad de una figura que, en los últimos tiempos, está adquiriendo bastante relevancia: el communty manager (gestor de la comunidad)

Funciones de un community maneger

Las cuentas empresariales y de muchos personajes públicos, en redes sociales suelen ser responsabilidad de una figura que, en los últimos tiempos, está adquiriendo bastante relevancia: el communty manager (gestor de la comunidad)

Funciones de un community maneger

- Configurar la página de empresa de forma que sea localizable con un nombre claro, sencillo e identificativo.

- Identificar al público que desea tener la empresa: no se trata de llegar a todos, sino aquellos que tienen más posibilidades de convertirse en clientes.

- Analizar las tendencias: qué interesa y estimula a los clientes, las fotos, los enlaces, etc.

- Planificar anuncios y campañas de promoción para darse a conocer y fidelizar a los clientes.

6.3. Crear una red social

La realidades que la inmensa mayoría de las redes sociales se concentran en las plataformas que se han comentado antes.

Sin embargo, también existe la posibilidad de crear una red social propia de forma gratuita o a bajo coste, de una manera muy sencilla.

Las herramientas más comunes son Ning (www.ning.com), Zyncro

(www.zyncro.com), Spruz (www.spruz.com) y Elgg (www.elgg.org)

Sin embargo, también existe la posibilidad de crear una red social propia de forma gratuita o a bajo coste, de una manera muy sencilla.

Las herramientas más comunes son Ning (www.ning.com), Zyncro

(www.zyncro.com), Spruz (www.spruz.com) y Elgg (www.elgg.org)

6.2. Tipos de redes sociales

Las redes sociales pueden clasificarse según muy diversos criterios.

- Redes profesionales: su objetivo es fomentar las relaciones entre los profesionales del mismo sector o de otro distinto. Se suele utilizar como herramienta de búsqueda de candidatos para un puesto de trabajo, medio de intercomunicación para hacer negocios, medio publicitario, para mantenerse al día de novedades, etc.

- Redes generalistas o de ocio: su objetivo es fomentar las relaciones personales entre sus miembros. El grado de crecimiento de este tipo de redes ha sido vertiginoso en los últimos tiempos.

6.1 Cómo funciona una red social

Los usuarios pueden ingresar en una red social mediante un simple proceso de alta (Facebook, Twitter) o, en algunos casos, a través de una invitación previa de un miembro de la red (tuenti).

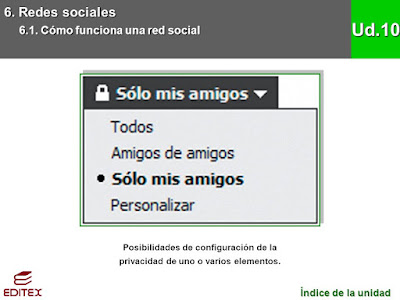

La interacción entre los usuarios se basa en los círculos de amistad, según los cuales cada miembro de la red decide con quién quiere compartir su perfil y/o sus contenidos. Cada red sociales establece sus propias normas pero, en general, se fijan estas modalidades:

La interacción entre los usuarios se basa en los círculos de amistad, según los cuales cada miembro de la red decide con quién quiere compartir su perfil y/o sus contenidos. Cada red sociales establece sus propias normas pero, en general, se fijan estas modalidades:

- Acceso público: todos los usuarios de la red puede acceder al contenido.

- Acceso solo a amigos: solo se permite acceder a los usuarios definidos previamente como amigos.

- Acceso a amigos excepto conocidos: se permite acceder a los amigos pero no a los amigos de estos (conocidos).

- Acceso privado: el contenido es privado y solo el propietario del perfil puede acceder a él.

6. Redes sociales

Una red social es un conjunto de individuos que se encuentran relacionados entre sí. En el ámbito de la informática para generar su perfil, compartir información, colaborar en la generación de contenidos y participar en movimientos sociales. Las relaciones de los usuarios pueden ser muy diversa índole, y van desde los negocios hasta la amistad.

Las más utilizadas en España son: Facebook, Twitter, etc.

Las más utilizadas en España son: Facebook, Twitter, etc.

5.3. Cómo sindicar contenidos

La sindicación de contenidos, como ya hemos hablado, interesa especialmente a propietarios de sitios de noticias (por ejemplo, de periódicos digitales) o de blogs.

5.2. Funcionamiento de la sindicación

Al pulsar sobre uno de los enlaces de sindicación de contenidos el navegador mostrará el código XML del feed. Para poder visualizar esos contenidos lo correcto es copiar la dirección del enlace (que acabará en cualquiera de las extensiones antes mencionadas) y añadirla al agregador.

5. Sindicación de contenidos

Consiste en el reenvío de contenidos (normalmente noticias o entradas en blogs) desde el origen de estos hacia otros sitios web.

- On - line: son webs que muestran los titulares de las fuentes que se establezcan. El más utilizado es Blogines.

- De escritorio: aplicación que se instala como un servicio en el equipo y que muestra las fuentes que se configuren, dando la posibilidad de descargar el contenido y verlo sin conexión.

- Extensiones: es una aplicación incorporada en otra, típicamente el navegador web, para consultar fuentes y descargar sus contenidos.

4.4. Crear y mantener una wiki

4.3. Funcionamiento de una wiki

La wiki tiene un funcionamiento muy similar al blog, salvo que, en este caso, los contenidos están más estructurados, no se permiten comentarios, y todos los colaboradores trabajan para construir y mantener todos los artículos.

El mayor problema que existe al respecto, sobre todo cuando el número de usuarios crece (caso típico en Wikipedia), es el control de cambios y la verificación de la información, ya que la magnitud de los contenidos es tal que se precisa un gran número de voluntarios para gestionarlos.

El mayor problema que existe al respecto, sobre todo cuando el número de usuarios crece (caso típico en Wikipedia), es el control de cambios y la verificación de la información, ya que la magnitud de los contenidos es tal que se precisa un gran número de voluntarios para gestionarlos.

4.2. Participantes de una wiki

Los participantes más comunes en una wiki son:

- Administrador: es la persona que ha creado la wiki y que decide sus normas, temática y estructura.

- Colaborador (voluntario): es un usuario registrado que tiene permiso para escribir y revisar artículos.

- Usuario: es la persona que accede a los contenidos de la wiki y solo tiene permiso para consultarlos. En muy raras ocasiones, el usuario necesita registrarse para poder leer los contenidos.

Suscribirse a:

Comentarios (Atom)